Odborník varuje: Ransomware útočí na advokátní kanceláře

Zatímco „hitem“ letošního jara byly útoky na počítače v nemocnicích, podzim je ve znamení útoků na advokátní kanceláře. Alespoň podle zpráv, které se jako přísně tajné ke mně dostaly, kdy již několikátá AK byla napadena ransomwarem, který zašifroval obsah jejich serverů. Útočníci pak požadovali výkupné v bitcoinech, v přepočtu cca 500 tisíc korun. A protože tyto kanceláře neměly dostatečnou ochranu proti kybernetickým rizikům, o svá data také přišly. Zejména proto, že neměly žádné zálohy dat, nebo tyto zálohy se nacházely na online připojených discích, takže byly také zašifrovány stejně jako „ostré“ disky.

Zachránili se pouze někteří jednotliví advokáti, kteří si dělali „soukromé“ zálohy na vlastní disky u sebe doma. Takových útoků bude s největší pravděpodobností přibývat, mj. i proto, že většina AK stále podceňuje otázku kybernetické bezpečnosti, přičemž v nejlepším případě deleguje (chybně) odpovědnost způsobem „on se o to náš ajťák postará“. Jak se ukazuje, nepostaral se.

Proto vznikl tento text jako rychlá informace a současně návod, jakým způsobem reagovat, když něco takového nastane.

Co to je ransomware?

Ransomware je speciální druh škodlivého software neboli tzv. malware, který zabraňuje nějakým způsobem přístupu k počítači nebo jinému nosiči dat, resp. k jeho obsahu. Na rozdíl od jiných typů malware, které se snaží získat přístup útočníků do zařízení, ransomware zablokuje nebo zašifruje většinou všechna data napadené AK. Poté program zpravidla vyžaduje zaplacení výkupného (anglicky ransom) za zpřístupnění zařízení nebo jeho obsahu.

Dnes nejčastější formy ransomware šifrují soubory na všech pevných discích, které „vidí“ v počítačové síti AK. Přitom používají dlouhé, náhodně volené šifrovací klíče a osvědčené kryptografické algoritmy (RSA, AES). Jedná se o různé programy (známé jsou např. CryptoLocker, WannaCry, CryptoWall, TeslaCrypt nebo Emotet) a princip jejich činnosti je následující (poněkud zjednodušeno):

- Útočník umístí malware do počítače příjemce, přičemž nejčastěji se tak děje prostřednictvím e-mailu, kde se v příloze nachází malware (jde o útok nazývaný phishing). Neopatrný uživatel klikne na přílohu, která se může tvářit jako jakýkoliv dokument (Word, Excel, PowerPoint, obrázek atd.), a tím celý proces inicializuje. Jiným kanálem, kudy se může dostat malware do počítače uživatele, jsou sociální sítě včetně různých nástrojů pro výměnu zpráv (tzv. chaty a messengery). Třetí častou možností je, že si ransomware natáhne do počítače uživatel současně s instalací nějakého software z neprověřeného zdroje. Čtvrtou, dnes hodně se vyskytující, je zneužití vzdáleného přístupu pomocí tzv. RDP (Remote Desktop Protocol). A konečně se tak může stát i jinou cestou, např. průnikem do systému přes prozrazené či uhádnuté heslo.

Protože v dnešní koronavirové době každý z nás očekává nějaké zásilky, existuje poměrně značná pravděpodobnost, že příjemce e-mailu bez dlouhého přemýšlení klikne na tento odkaz, aniž by třeba přemýšlel nad tím, proč mu DHL píše z adresy dnfo@a2hosting.com. A je hotovo. Proklik spustí malware, který může učinit v počítači uživatele cokoliv – zjistit hesla, napadnout síť, a zejména zahájit proces šifrování obsahu počítačů.

- Takto spuštěný inicializační program zahájí komunikaci s počítačem útočníka a ve spolupráci s ním vygeneruje řadu šifrovacích klíčů – dvojici 2048bitových, případně dokonce 4096bitových RSA klíčů a symetrický AES 256bitový klíč. Poté program v počítači oběti šifruje podle zadání obsah všech nebo vybraných souborů (např. podle typu souboru nebo data vytvoření apod.), přičemž každý soubor je zašifrován jiným symetrickým klíčem AES a tento klíč je zašifrován tzv. veřejným klíčem RSA oběti. Aby se oběť dostala k obsahu souborů, musela by znát soukromý RSA klíč, který tvoří s veřejným klíčem pár. Ale tímto klíčem disponuje právě útočník.

- Klíče jsou generovány tak, že nemá smysl žádný slovníkový útok (nejedná se o smysluplná slova) a útok hrubou silou (zkoumající všechny možné varianty), kdy by testování všech možných klíčů pomocí superpočítače trvalo triliony let. Existují sice důmyslnější postupy pro prolomení klíčů, ale v daném případě nelze příliš počítat s jejich možným využitím.

- Nakonec útočník nakonfiguruje obsah textového souboru s žádostí o výkupné a tuto zobrazí na počítači příjemce. Obvykle je součástí výzvy i časový údaj, do kdy musí být výkupné zaplaceno, doplněný o efekt odpočítávajícího počítadla.

- Ransomware zašifruje všechny nosiče dat, které se nacházejí online v počítačové síti AK, což se týká i zálohovacích disků či pásek, pokud nejsou připojeny přes speciální software poskytující ochranu přes útokem, nebo nejsou offline. Pozor ovšem na to, že při pokusu obnovit data v systému, který nebyl vyčištěn nebo ještě lépe celý znovu nainstalován, může při připojení záloh dojít také k jejich zašifrování.

Jak napravit napáchané škody?

Nejprve je třeba zabránit dalšímu šíření ransomware a zachránit co nejvíce dat. Největším problémem je ale zjistit, že k útoku došlo. Podle různých zdrojů trvá napadeným subjektům mnoho dnů (odhady jsou v průměru 30 až 60 dnů) než vůbec zjistí, že k útoku došlo. U systémů, které nejsou opatřeny zvláštními nástroji pro monitorování a ochranu provozu sítě (SIEM – Security Incident and Event Management), nebo ještě lépe systémy aktivní obrany (jako je např. nástroj ATOM ONE – viz https://atomone.net/cs), se to obvykle zjistí tak, že něco přestane fungovat a že soubory mají změněny přípony či celé názvy.

Okamžitě po zjištění útoku je třeba:

- odpojit síť od Internetu, aby se zamezilo šifrování dalších souborů,

- ze stejného důvodu odpojit i servery od sítě, abyste měli jistotu, že neexistuje nějaký jiný zdroj konektivity (připojení k Internetu), na který jste zapomněli,

- prověřit, zda máte zálohy a zda nebyly také napadeny – ověřit si, že se na nich nenachází nějaký škodlivý software; pokud používáte nějakou cloudovou službu pro ukládání souborů, máte velkou šanci, že zálohy vašich dat nebyly napadeny (autor může doporučit např. službu Backblaze (www.backblaze.com), která má vynikající poměr cena/výkon a je škálovatelná),

- v případě úspěchu v bodu 3, lze data obnovit, ale musíme vědět, že je obnovujeme do bezpečného prostředí,

- pro účely dalšího vyšetřování je nutné vytvořit tzv. image (obrazy, bitové kopie) všech serverů, obsahující obsahy operační paměti a disků,

- nyní je třeba servery kompletně vymazat a znovu nainstalovat, jen toto přinese jistotu, že zde žádný malware nezůstal; ponechání některých částí systému a původního nastavení (včetně všech hesel) může sice vypadat jako velká úspora času, ale současně přináší nepřiměřená rizika – proto se doporučuje dělat novou instalaci na nové, předtím nepoužívané disky a ty původní lze uschovat v rámci bodu 5 výše pro účely forenzního zkoumání (a jen pro něj),

- autor si je vědom toho, že z bodu 6 omdlévají šéfové a správci sítě se jdou oběsit; jiná cesta ale nevede, a pokud se na zálohách nacházejí i image poslední aktuální instalace (před útokem, samozřejmě!), pak to nemusí být tak strašlivá práce, jak se zdá,

- dále musí být prověřeny všechny další přístroje připojené do sítě AK: uživatelské počítače včetně soukromých, pokud tuto nerozumnou činnost předpisy organizace povolují, ale jakákoliv další zařízení, k nimž vede síťový kabel nebo mají WiFi konektivitu (tiskárny, kopírky, faxy apod.), tedy jsou součástí firemní sítě; i v tomto případě lze doporučit novou instalaci software, ale úplným minimem je prověření obsahu zařízení poslední verzí specializovaného „hledače“ malware,

- ideální by bylo před znovu spuštěním sítě provést další bezpečnostní opatření na ochranu před ransomware – např. implementovat monitorovací (dohledové) systémy, které budou spouštět poplach při každé neobvyklé činnosti v systému a komunikaci s jeho okolím,

- a samozřejmě zajistit si offline zálohovací zařízení a zálohovat metodou tří posledních verzí (D, D-1 a D-2),

- následně by měla být provedena analýza image nakažených počítačů za účelem zjištění, jak k útoku došlo, která bezpečnostní opatření útočník překonal a zda tomu šlo nějak předejít.

Toto všechno byl souhrn nezbytných reaktivních opatření. Je však třeba, aby k těmto opatřením vůbec nemuselo dojít. Proto je třeba chránit „kyberprostor“ AK na stejné úrovni, jak jsou chráněny její listiny a prostory.

Krizové řízení

Vše, co je uvedeno výše, je součástí režimu krizového řízení, do kterého by měla být AK uvedena ihned po zjištění problému. U řádně vedených kanceláří by měl existovat krizový plán, podle kterého by se postupovalo komplexně a organizovaně, kdy by bylo zřejmé, kdo za co odpovídá a problém by neřešili všichni advokáti či společníci metodou „Mongolské hordy“.

Důležité je, aby byla ustavena zodpovědná osoba, na kterou se v případě zjištění nebo domněnky nějaké nestandardní situace budou všichni neprodleně obracet. Ta pak bude postupovat podle připraveného režimu.

Klíčové je rovněž zvládnutí vnější komunikace (aby nedošlo k poškození reputace AK v očích klientů), vnitřní komunikace (aby všichni členové a zaměstnanci AK věděli právě tolik, kolik potřebují) a nastavení odpovědnosti za vyřešení incidentu a obnovení činnosti.

Pokud je AK na takovou situaci připravena, má krizové plány, plány zajištění kontinuity činností (Business Continuity Plan), plány obnovy (Disaster Recovery Plan), plány krizové komunikace atd., pak by mělo jít o poměrně jednoduché „přepnutí“ kanceláře do krizového stavu. Autor nicméně není přesvědčen o skutečné připravenosti většiny advokátních kanceláří na mimořádné situace, neboť se jedná o aktivity, které přímo nesouvisejí s činností kanceláře, „nic nevydělávají“ a navíc se řeší problematika něčeho velmi vzdáleného, kdy si nikdo nedovede představit, že by se to mohlo stát právě jim.

Co nepomůže?

Autor byl jednou poškozenou AK dotázán, zda je možné klíče nějak zjistit. Odpověď je jednoznačná: při použití kvalitních kryptografických nástrojů (což jsou výše uvedené algoritmy AES/RSA) to možné není. Úspěch kryptografie je právě v tom, že klíče není možné nijak odvodit. Proto nevěřte programům, které údajně umějí tato hesla „vypočítat“ ze zašifrovaných souborů – museli byste mít opravdu velké štěstí s pravděpodobností daleko menší, než je výhra 1. ceny ve sportce.

Nepomůže (min. v 90 % případů) ani zaplacení výkupného. Existuje známá zásada, že vyděračům se neplatí, která je nicméně porušována naivními poškozenými, kteří se domnívají že úhrada požadované částky přinese rychlé a úspěšné vyřešení problému. V případě útoku ransomware ale doporučuji nezaplatit v žádném případě. Důvody jsou následující:

1) Zaplacení utvrdí útočníka v ziskovosti jeho jednání a motivuje jej k dalším útokům; tomu napomáhají některé výzvy poškozeným, které tvrdí, že mohou platit po splátkách a tomu úměrně bude „uvolňována“ nějaká část dat. Jde pouze o trik sociálního inženýrství, aby byl poškozený ochoten jít do jednostranného rizika.

2) Neexistuje záruka, že útočník data skutečně odblokuje. Zatímco v raných dobách ransomware se ještě takové „fair“ jednání někdy vyskytlo, dnes jde o jednostranný vyděračský útok, nikoliv o byznys rovnocenných stran.

3) Při teoretické možnosti odblokování dat se neodstraní samotný ransomware ani další potenciální malware nebo změny provedené útočníkem v síti. Pokud nedojde k reinstalaci celé sítě AK, nákaza se opět po připojení k Internetu může aktivovat a pokračovat v šifrování vašich dat.

Jak minimalizovat pravděpodobnost opakovaného útoku?

To, že se bude útok opakovat, minimalizovat nelze. Z hlediska počtu pravděpodobnosti to čas od času nějaký robot zase vyzkouší. Ale je třeba maximalizovat možnosti ochrany před takovým útokem.

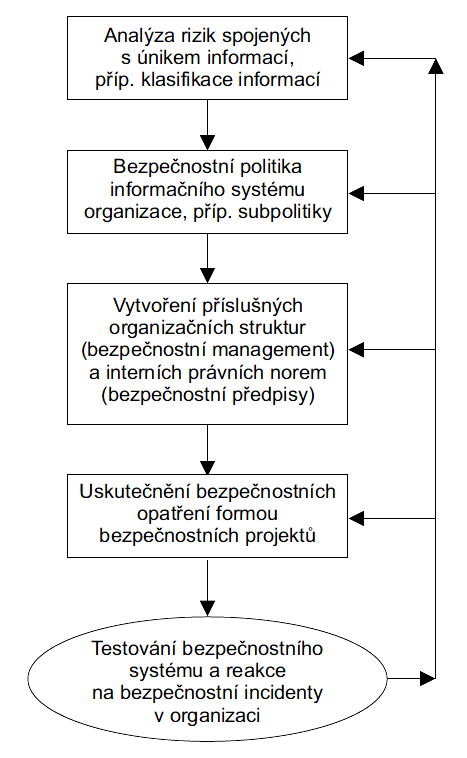

Největším omylem by bylo se domnívat, že zajištění bezpečnosti IS AK spočívá v instalaci nějakého „bazmeku“, který všechno vyřeší. Každá AK by měla mít vytvořený systém řízení bezpečnosti informací (SŘBS), častěji se pak používá anglický název Information Security Management System (ISMS). Tento proces sestává ze čtyř kroků:

■ Ustanovení ISMS – cílem této etapy je upřesnit rozsah a hranice, kterých se řízení bezpečnosti týká, stanovit jasné manažerské zadání a na základě analýzy rizik – viz dále – vybrat nezbytná bezpečnostní opatření.

■ Zavádění a provoz ISMS – cílem této etapy je účelně a systematicky prosadit vybraná bezpečnostní opatření do chodu AK.

■ Monitorování a přezkoumání ISMS – hlavním cílem této etapy je zajištění zpětné vazby a pravidelného sledování a hodnocení úspěšných i nedostatečných stránek řízení bezpečnosti informací.

■ Údržba a zlepšování ISMS – cílem poslední etapy je realizace možností zlepšování systému řízení bezpečnosti informací ať už soustavným zlepšování systému nebo odstraňování zjištěných slabin a nedostatků.[1]

Inspirací pro nás může být upřesnění tak, jak se nachází v § 3 vyhlášky č. 82/2018 Sb. provádějící zákon č. 181/2014 Sb., o kybernetické bezpečnosti, ve znění pozdějších předpisů, i když AK režimu podle tohoto zákona nepodléhá.

Nastavení ISMS může připadat vedení advokátní kanceláře jako příliš složitý a zbytečný úkol, který zaměstná svými požadavky stávající personál a zkomplikuje dosavadní snadný přístup k IS uživatelům výpočetní techniky. Není tomu tak. Při odborném vedení se celý proces redukuje na cílené utřídění stávajících výpočetních procesů, stanovení zodpovědnosti za činnosti spojených s bezpečností informací (nelze spoléhat na jen pracovníka IT, který je úkolován jen z pohledu fungování IT systémů).

Tento proces je možné rozdělit do dvou fází: 1. vytvoření ISMS, 2. provozování (udržování) ISMS. Vytvoření ISMS postupem, jak je popsán dále, si lze objednat; mj. i proto, že externí dodavatel netrpí „provozní slepotou“ a nepohybuje se v zajetých kolejích zvyklostí zakotvených v konkrétní AK. V této fázi se od vedení AK očekává jasné rozhodnutí, deklarování podpory, motivace všech členů kanceláře a financování procesu. Teprve 2. fáze – provozování (udržování) ISMS – je vlastní věcí AK.

Provozování ISMS není jednorázová záležitost, kterou si vedení odškrtne jako položku „splněno“, ale jde o kontinuálně probíhající proces, který trvá po celou dobu existence kanceláře. Je důležité, aby byl ISMS pravidelně přezkoumáván, aktualizován a odrážel měnící se prostředí informační bezpečnosti (resp. měnící se celé prostředí AK – vnitřní i vnější). I když existuje mnoho technických aspektů vytvoření systému správy informací, velká část ISMS spadá do oblasti řízení celé AK. Řízení bezpečnosti informací se tak nevztahuje jen na informační technologie a technické procesy, ale musí zahrnovat i tzv. organizační a personální bezpečnost. Je to mj. dáno tím, že je třeba vždy vycházet z faktu, že informační systémy se skládají z automatizované a neautomatizované části. A věřte: nestačí, že nainstalujeme antivir a zakážeme nepřístojné chování v Internetu.

Analýza rizik

Prvním krokem při budování ISMS je analýza rizik, která určuje:

- která aktiva je třeba zabezpečit a jak,

- jaké náklady na ochranu aktiva jsou přiměřené.

Přitom aktivum je všechno, co má pro subjekt hodnotu, která může být zmenšena působením hrozby. Patří sem aktiva hmotná (například nemovitosti, cenné papíry, peníze apod.) a nehmotná (například informace a data, předměty průmyslového a autorského práva, dobré jméno AK – goodwill, znalosti zaměstnanců – know-how apod.). Některá nehmotná aktiva mohou mít extrémně vysokou hodnotu – např. informace o klientech a jejich kauzách. Klíčovým je uvědomění si existence aktiva a jeho významu pro AK.

Na základě provedené analýzy rizik můžeme definovat jednotlivá rizika hrozící kanceláři v oblasti bezpečnosti informací. Při návrhu opatření se používá pravidlo, které stanovuje, že náklady vynaložené na snížení rizika musí být přiměřené hodnotě chráněných aktiv (případně hodnotě škod, vzniklých dopadem hrozby, resp. výši nákladů na uvedení do původního stavu). S tímto pravidlem souvisí stanovení referenční úrovně rizika, pod kterou se riziko prohlásí za zbytkové a nepodnikají se žádná protiopatření.

Podrobný popis analýzy rizik a řízení rizik (včetně metod pro redukci rizika) lze nalézt v literatuře[2] a je také popsán v § 4–5 vyhlášky č. 82/2018 Sb.

Opatření

Víme-li, co máme chránit a kolik můžeme do zabezpečení investovat, přichází na řadu návrh opatření, jak to učinit. Opatření je postup, proces, procedura, technický prostředek nebo cokoliv, co bylo speciálně navrženo pro zmírnění působení hrozby (její eliminaci), snížení zranitelnosti nebo dopadu hrozby, tedy souhrnně řečeno snížení rizika. Výběr vhodného opatření spočívá v optimalizaci, kdy se hledají nejúčinnější opatření, jejichž realizace přinese co nejmenší náklady.

Přitom prevence je vždy levnější než řešit obnovu po útoku ransomware. Podle veřejně dostupných zdrojů útok v Krajské nemocnici v Benešově má na svědomí ztráty a výdaje na obnovu provozu ve výši 40 mil. Kč, přičemž tato cena ještě není konečná. Lze očekávat, že útok na AK může mít za následek stejnou nebo i větší škodu, která může být způsobena jak kanceláři, tak jejím klientům. Zajímavá pak bude diskuse, zda AK učinila vše pro to, aby splnila požadavky vyplývající z generální prevenční povinnosti.[3]

Nikdy nekončící proces

Jak již bylo řečeno, provozování ISMS je nikdy nekončící proces. Je třeba stále monitorovat vnější i vnitřní informační prostředí, a to jak potenciální hrozby, tak vyhodnocení bezpečnostních incidentů v organizaci (interní pochybení i externí útoky) a na základě toho modifikovat jednotlivé úrovně systému řízení bezpečnosti AK.

Závěrečná doporučení

K zajišťování bezpečnosti IS/IT je třeba přistupovat vždy a pouze komplexně. Tedy neprovádět izolovaná opatření či jejich ad hoc zvolenou kombinaci. V minulosti se opakovaně ukázalo, že nepromyšlená opatření vedou k tomu, aby byla nedodržována, případně jejich kombinace vede ve skutečnosti k degradaci existujícího zabezpečení.

Prakticky ve všech menších organizacích nedochází k oddělení funkcí správce IT a správce bezpečnosti IT. A někdy ani v těch větších. Kumulace těchto funkcí vede ke ztrátě kontroly nad IS/IT organizace, extrémní závislosti na osobě v této dvojjediné roli a porušení základního bezpečnostního principu „čtyř očí“, kdy určitá rozhodnutí nebo jiné úkony musí být při uplatnění tohoto principu učiněna dvěma předem určenými osobami. Argumenty, že to je drahé a že to přece ten náš „ajťák“ umí také, nepomohou při pokusech se vyvinit z nějakého druhu právní odpovědnosti. Zapomíná se přitom na starou a stále hluboce pravdivou zásadu „Quis custodiet ipsos custodes?

Je třeba uskutečnit seznámení všech zaměstnanců s obsahem bezpečnostní politiky AK a kontrolovat její dodržování. Bezpečnost se musí stát věcí vedení AK. Nestačí, když je bezpečnostní politika vyhlášena v dokumentu, o kterém nikdo mimo omezený okruh osob neví. Pokud nebude bezpečnostní politika integrální součástí informovanosti všech zaměstnanců, její dodržování nebude kontrolováno a porušování příslušně sankcionováno, bude to jen „papír pro papír“.

Nezbytné je vyhodnocování všech bezpečnostních incidentů, tedy realizace zpětné vazby, která umožní zdokonalování systému řízení bezpečnosti informací včetně zvyšování připravenosti na nové hrozby.

Součástí opatření je vytvoření plánu kontinuity činností, plánu obnovy a nastavení procesů spojených se zvládáním kybernetických bezpečnostních incidentů.

Posledním doporučením je provádět externí audity bezpečnosti jako opatření proti provozní slepotě. Pouze tak je možno odstranit rizika vyplývající z rutiny, která otupuje bdělost a v mnoha případech toleruje porušování bezpečnostních opatření.[4]

Vedení každé AK by si mělo tedy odpovědět na následující otázky:

- Stará se někdo o bezpečnost našeho (automatizovaného i neautomatizovaného) informačního systému? A ne, to není ajťák instalující MS Office, natahující kabely a měnící tonery v tiskárnách; ten je z hlediska bezpečnosti součástí problému, nikoliv jeho řešením. Zásadním doporučením je oddělení správy IS/IT od správy bezpečnosti. A přiřazení odpovědnosti za bezpečnost (nikoliv za její výkonné zajišťování) členu vrcholového vedení AK.

- Byla u nás provedena analýza rizik a na základě toho stanovena koncepce zabezpečení IS (definování ISMS)? Víme, jaká jsou naše aktiva, jakou mají hodnotu a před kým a čím je musíme chránit?

- Máme formulovanou a jako interní předpis vyhlášenou bezpečnostní politiku? Jsou s ní prokazatelně všichni advokáti, koncipienti a zaměstnanci seznámeni? Je její dodržování kontrolováno a porušování sankcionováno? Je aktualizována podle vývoje potenciálních hrozeb a vnitřních podmínek AK?

- Pokud nemůžete s čistým svědomím odpovědět 3x ANO, pak je vaše AK v ohrožení.

Autor prof. Ing. Vladimír Smejkal, CSc., LL.M., DrSc., KOMPETENCE, s. r. o., působí jako soudní znalec (smejkal@znalci.cz)

Foto: Pixabay

[1] Doucek, P., Novák, L., Nedomová, L., Svatá, V.: Řízení bezpečnosti informací. 2. vyd. Praha: Professional Publishing, 2011, s. 85.

[2] Např. Smejkal, V., Rais, K.: Řízení rizik ve firmách a jiných organizacích. 4., aktualizované a rozšířené vydání. Praha: GRADA, 2013, nebo Smejkal, V., Sokol, T., Kodl, J.: Bezpečnost informačních systémů podle zákona o kybernetické bezpečnosti. Plzeň: Aleš Čeněk, 2019.

[3] K tomu viz Smejkal, V., Sokol, T., Kodl, J.: Bezpečnost informačních systémů podle zákona o kybernetické bezpečnosti. Plzeň: Aleš Čeněk, 2019. Kapitola 9, Občanskoprávní aspekty bezpečnosti IS/IT, povinnost předcházet škodám, odpovědnost za škodu.

[4] Podle Smejkal, V., Sokol, T., Kodl, J.: Bezpečnost informačních systémů podle zákona o kybernetické bezpečnosti. Plzeň: Aleš Čeněk, 2019, s. 358-359.